De la CV19 România la RoHealth: Un angajament continu pentru securitatea sectorului medical

Aderarea Prodefence la RoHealth Cluster nu este doar un pas strategic pentru consolidarea securității cibernetice în domeniul sănătății, ci și o continuare firească a angajamentului companiei față de protecția infrastructurilor medicale. Acest angajament a fost demonstrat în mod remarcabil în timpul pandemiei de COVID-19, când Prodefence a fost parte din inițiativa CV19 România – o echipă de experți voluntari în securitate cibernetică, care au oferit sprijin gratuit unităților medicale din țară.

CV19 România: O inițiativă esențială pentru protecția infrastructurii medicale în timpul pandemiei

Într-un moment în care spitalele și instituțiile medicale erau supuse unei presiuni uriașe, nu doar din cauza crizei sanitare, ci și a atacurilor cibernetice intensificate, echipa CV19 România, din care a făcut parte și Prodefence, a intervenit pentru a asigura securizarea infrastructurilor IT ale spitalelor și unităților de sănătate.

Printre acțiunile esențiale desfășurate în cadrul acestui proiect s-au numărat:

- Auditarea și protejarea sistemelor IT ale spitalelor împotriva atacurilor ransomware și a tentativelor de phishing.

- Monitorizarea și detectarea atacurilor cibernetice asupra infrastructurilor critice din sănătate.

- Implementarea măsurilor de protecție pentru platformele de telemedicină și pentru serverele care găzduiau datele pacienților.

- Training și consultanță pentru personalul medical, pentru a reduce riscurile de atacuri de tip inginerie socială.

- Intervenții rapide în cazul unor incidente de securitate, oferind suport în timp real pentru instituțiile afectate.

Această experiență a demonstrat că parteneriatele dintre experții în cybersecurity și sectorul medical sunt vitale pentru prevenirea atacurilor și protecția infrastructurilor esențiale.

Importanța unui cluster dedicat sănătății și securității cibernetice

Într-o lume tot mai digitalizată, sectorul sănătății se confruntă cu provocări critice în ceea ce privește securitatea informațiilor și protejarea infrastructurilor esențiale. Aderarea Prodefence la RoHealth Cluster marchează un pas strategic în consolidarea rezilienței cibernetice a acestui domeniu vital, oferind expertiză în securitate digitală și educație cibernetică pentru partenerii și clienții săi.

RoHealth Cluster reunește actori importanți din domeniul sănătății, cercetării, tehnologiei și educației pentru a dezvolta soluții inovatoare și pentru a răspunde provocărilor complexe din industrie. Integrarea Prodefence în acest ecosistem aduce o valoare semnificativă prin expertiza sa în protecția datelor, prevenirea atacurilor cibernetice și conformitatea cu reglementările în vigoare.

Importanța securității cibernetice în sectorul sănătății

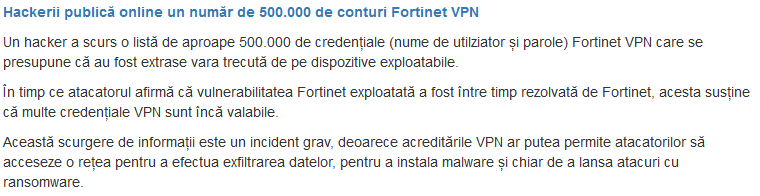

Sectorul sănătății este una dintre țintele principale ale atacurilor cibernetice, din cauza volumului mare de date sensibile pe care le gestionează. Furtul datelor pacienților, atacurile ransomware asupra spitalelor și compromiterea sistemelor de telemedicină sunt doar câteva dintre amenințările actuale. În acest context, securitatea cibernetică devine esențială pentru:

- Protejarea informațiilor pacienților – Asigurarea confidențialității și integrității datelor medicale este fundamentală pentru respectarea normelor GDPR și a altor reglementări internaționale.

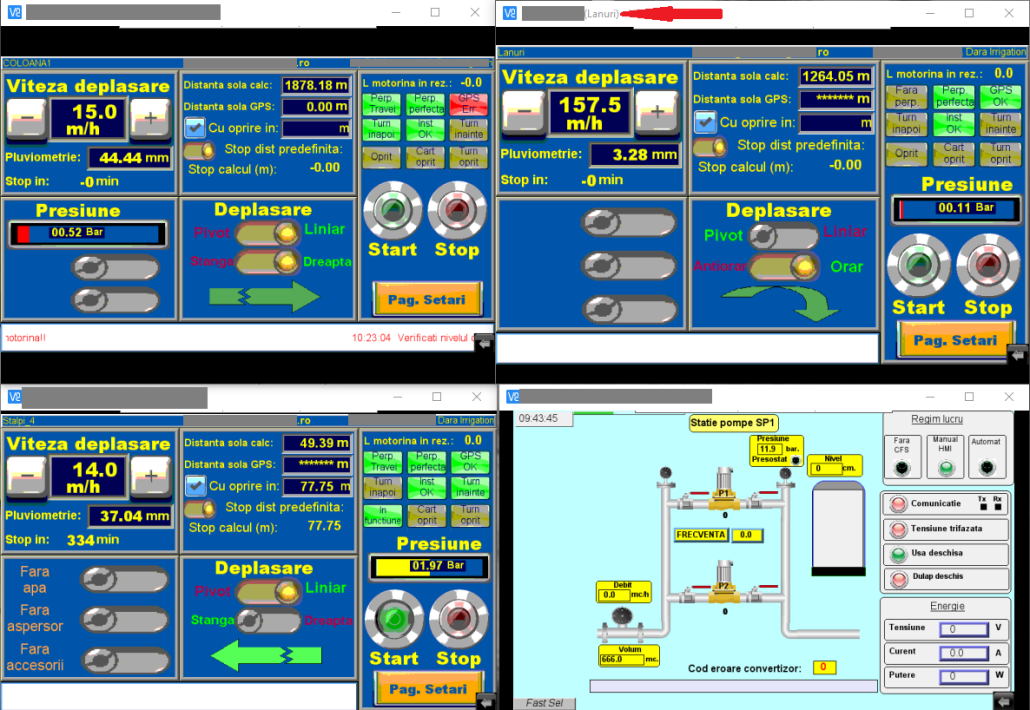

- Securizarea infrastructurilor IT din spitale și clinici – Sistemele digitale utilizate în instituțiile medicale trebuie protejate împotriva atacurilor informatice care le pot compromite funcționalitatea.

- Reducerea riscurilor de atacuri ransomware – Blocarea accesului la datele pacienților poate paraliza activitatea unui spital sau a unei clinici. Implementarea unor măsuri de protecție eficiente este esențială pentru continuitatea operațiunilor.

- Securitatea sistemelor de telemedicină – Odată cu creșterea utilizării consultațiilor la distanță, protecția acestor platforme împotriva accesului neautorizat devine o prioritate.

- Protecția echipamentelor medicale conectate – Dispozitivele IoT utilizate în medicină (de exemplu, monitoare de pacienți, pompe de insulină, scanere RMN) sunt vulnerabile la atacuri cibernetice care le pot compromite funcționalitatea.

Rolul Prodefence în securizarea infrastructurilor medicale

Prin expertiza sa în domeniul securității cibernetice, Prodefence își propune să sprijine partenerii și clienții din cadrul RoHealth printr-o gamă largă de servicii esențiale pentru protecția sectorului medical:

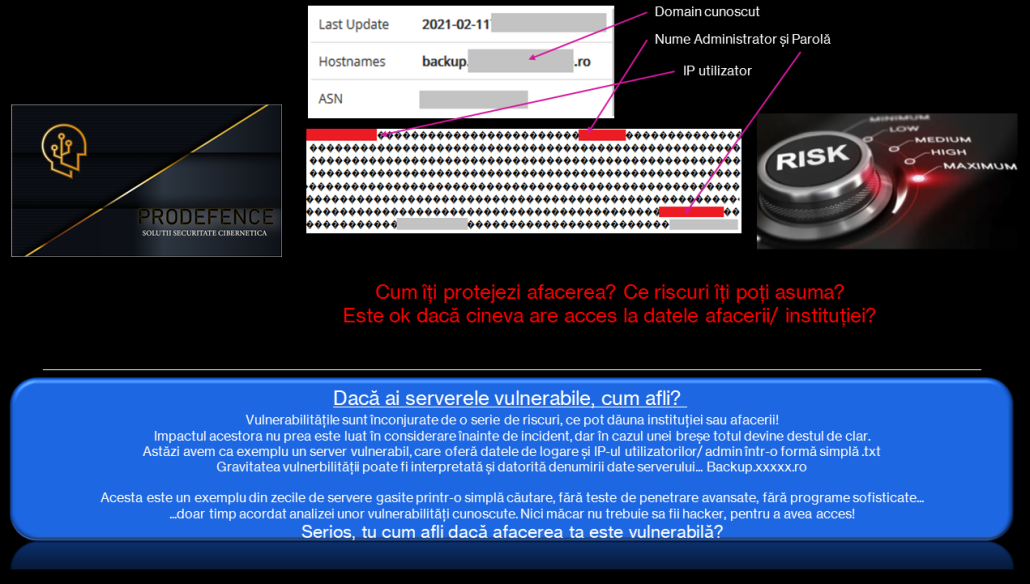

- Audit de securitate pentru infrastructurile medicale – Evaluarea vulnerabilităților și recomandarea soluțiilor adecvate pentru protejarea datelor și sistemelor.

- Testare de penetrare și simulări de atacuri cibernetice – Identificarea punctelor slabe înainte ca hackerii să le exploateze.

- Implementarea unor soluții robuste de protecție – Firewalls avansate, criptare a datelor, sisteme de prevenire și detectare a intruziunilor.

- Consultanță în conformitate cu reglementările GDPR și NIS2 – Asigurarea conformității cu normele europene privind protecția datelor și securitatea cibernetică.

- Monitorizare și răspuns la incidente – Detectarea și gestionarea rapidă a atacurilor pentru a minimiza impactul asupra instituțiilor medicale.

- Educație cibernetică și training pentru personal – Creșterea nivelului de conștientizare și instruirea angajaților din spitale, clinici și laboratoare pentru a preveni atacurile cibernetice.

Impactul aderării Prodefence la RoHealth asupra sistemului de sănătate din România

Colaborarea dintre Prodefence și RoHealth va contribui semnificativ la întărirea rezilienței sectorului medical din România în fața amenințărilor cibernetice. Prin integrarea soluțiilor de securitate cibernetică în infrastructurile critice din sănătate, se pot preveni atacurile ce ar putea afecta siguranța pacienților și buna funcționare a instituțiilor medicale.

Beneficiile colaborării includ:

- Reducerea riscurilor de atacuri asupra spitalelor și clinicilor – Implementarea unor strategii proactive de protecție.

- Îmbunătățirea capacității de reacție la incidente – Creșterea eficienței echipelor IT din sănătate în gestionarea incidentelor cibernetice.

- Consolidarea încrederii pacienților – Protejarea datelor personale și a istoricului medical pentru a evita scurgerile de informații.

- Dezvoltarea unei culturi de securitate în sănătate – Formarea și educarea angajaților în privința celor mai bune practici de securitate cibernetică.

Colaborarea în proiecte europene și internaționale

Aderarea Prodefence la Clusterul de sănătate și bioeconomie RoHealth deschide oportunități pentru participarea la proiecte europene axate pe digitalizare și securitate cibernetică în sănătate. Uniunea Europeană alocă resurse importante pentru protejarea sectorului medical împotriva atacurilor informatice, iar Prodefence va putea contribui activ prin:

- Proiecte de cercetare în securitatea digitală a sistemelor medicale.

- Inițiative de protecție a infrastructurilor critice din sănătate.

- Parteneriate internaționale pentru dezvoltarea unor standarde avansate de securitate.

Prin implicarea în aceste proiecte, România își consolidează poziția în ecosistemul european de securitate cibernetică, contribuind la dezvoltarea unor soluții de apărare digitală de ultimă generație pentru sectorul medical

Aderarea Prodefence la RoHealth Cluster este un pas strategic în crearea unui mediu medical mai sigur din punct de vedere cibernetic. Într-o perioadă în care atacurile asupra infrastructurilor sanitare sunt în creștere, această colaborare asigură un nivel ridicat de protecție pentru datele pacienților, echipamentele medicale și infrastructurile IT din sănătate.

Prin expertiza sa, Prodefence devine un partener esențial în securizarea sistemului de sănătate din România, contribuind la dezvoltarea unor soluții inovatoare și la creșterea nivelului de conștientizare în domeniul securității cibernetice.