Malware-ul (software rău intenționat) este un termen general pentru programe informatice care sunt concepute să afecteze, să perturbe sau să distrugă sistemele sau datele informatice ale utilizatorilor. Iată o listă cu câteva tipuri comune de malware, descrierea acestora și riscurile asociate:

- Virusul – este un program care se poate răspândi de la un sistem la altul prin intermediul fișierelor infectate. Acestea pot provoca daune semnificative fișierelor și sistemelor infectate și pot fi folosite pentru a fura informații sau a încetini funcționarea sistemului.

- Worm – este un tip de malware care se răspândește automat prin intermediul rețelelor și a dispozitivelor conectate la acestea. Worm-urile pot fi folosite pentru a fura informații, a instala alte tipuri de malware sau pentru a bloca accesul la rețele.

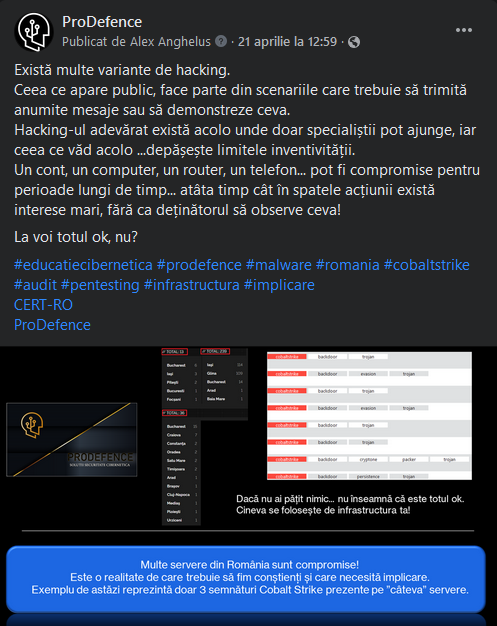

- Trojan – este un program care se instalează pe un sistem aparent inofensiv, dar care are în spate funcționalități ascunse și malicioase. Acestea pot fi folosite pentru a fura informații, pentru a instala alte tipuri de malware sau pentru a compromite sistemul.

- Ransomware – este un tip de malware care criptează fișierele utilizatorului și solicită o răscumpărare pentru a le debloca. Ransomware-ul poate fi devastator pentru utilizatorii care își pierd accesul la datele lor și sunt nevoiți să plătească sume mari de bani pentru a le recupera.

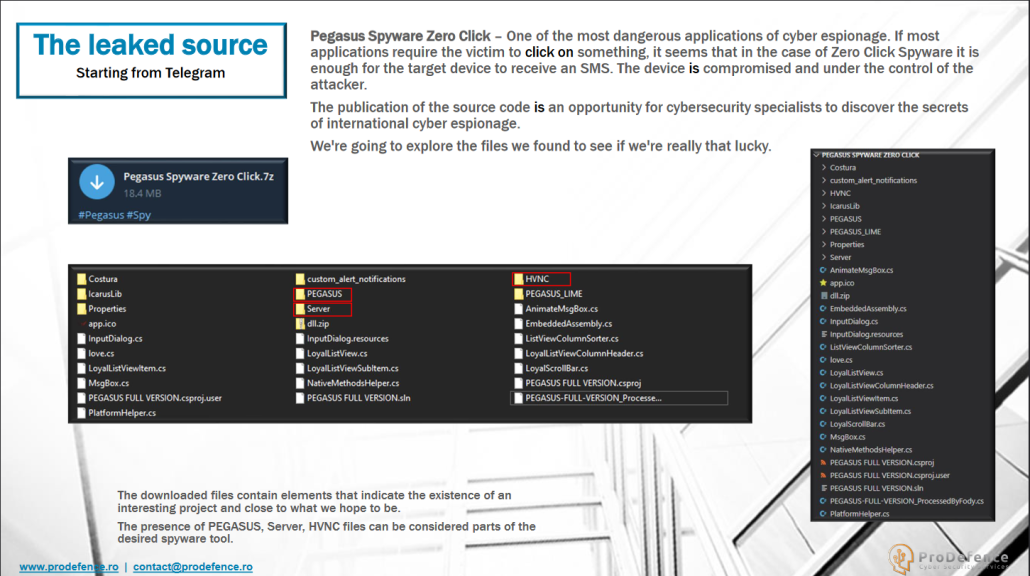

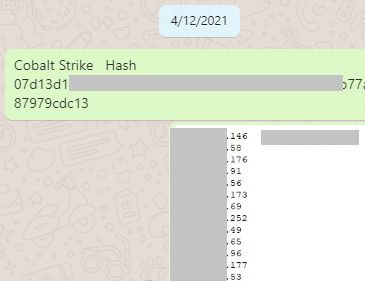

- Spyware – este un program care se instalează fără știrea utilizatorului și colectează informații despre activitățile lor online. Acestea pot fi folosite pentru a fura informații personale sau financiare și pot duce la pierderi financiare semnificative.

- Adware – este un program care afișează reclame nedorite sau pop-up-uri în timp ce utilizatorii navighează pe internet. Acestea pot fi enervante și pot reduce performanța sistemului.

- Rootkit – este un tip de malware care se instalează în sistemul de operare și poate ascunde alte programe malware. Acestea pot fi dificil de detectat și de eliminat și pot compromite sistemul pe termen lung.

Toate aceste tipuri de malware prezintă riscuri semnificative pentru utilizatorii de internet, inclusiv pierderea datelor personale, a informațiilor financiare sau a funcționalității sistemului. Este important ca utilizatorii să ia măsuri de protecție, cum ar fi instalarea de software de securitate și actualizarea constantă a sistemelor și a aplicațiilor, pentru a preveni infectarea cu malware.