Email capcană din partea unei ”Bănci” din Romania

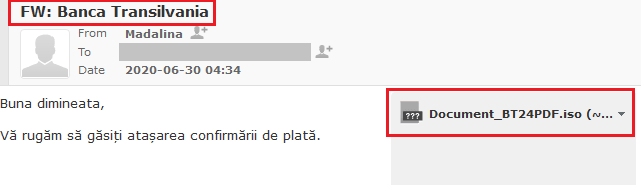

Departamentul contabil al unui client a primit un email din partea “Bancii Transilvania”.

Impactul a fost zero.

Tentativa fiind imediat raportată/redirectionată catre noi, pentru analiză!

Și asta, datorită ședințelor de Securitate cibernetică și Protecția datelor, avute cu toate departamentele, in special cu cele ce dețin date personale sau activează in zona de contabilitate!

Pentru inducerea in eroare, titlul email-ului este destul de atractiv FW: Banca Transilvania

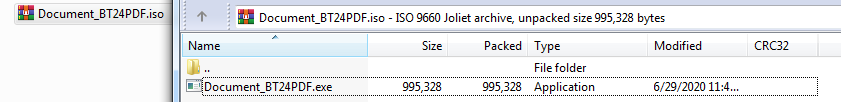

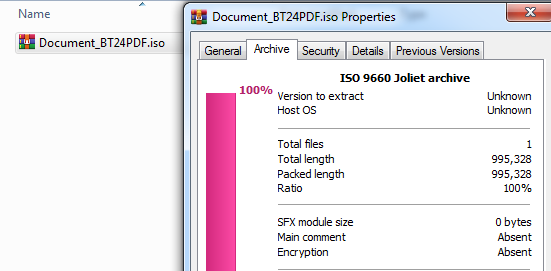

Denumirea documentului este Document_BT24PDF.iso, deci este clară intenția de a masca existența fisierul ISO prin introducerea de “PDF” in denumirea lui.

Documentele ISO, printre altele, conțin arhivarea a unuia sau a mai multor fișiere, în cazul nostru conține un singur fisier .exe

De obicei fișierele executabile sunt acționate in modul silence, dar totuși pentru victimă este adaugat si un alt fișier neutru pentru a îi oferi ceva.

Exemplu: La deschiderea arhivei apare un document PDF, iar în mod invizibil mai rulează un fișier, acel fișier fiind chiar virusul hackerului.

In cazul de față nu există nimic. Doar executabilul care nu oferă nimic victimei, dar iși face treaba in background.

După extragerea executabilului l-am scanat pe VirusTotal pentru a găsi primele informatii

Realizăm că nu este un malware nou creat, deoarece detecția lui este destul de mare.

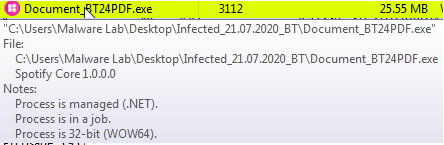

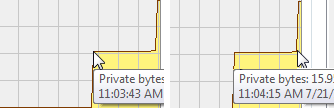

Lăsăm fisierul executabil să ruleze in calculatorul pentru analiză, încercând să monitorizăm intreaga activitate.

Observăm activitate zero pentru o perioadă de timp, ceea ce inseamnă ca are setat un “Sleep”, adica să întarzie pentru anumite secunde rularea in calculatorul victimei a virusului.

Nu a instalat nimic in calculator, dar a ramas activ executabilul.

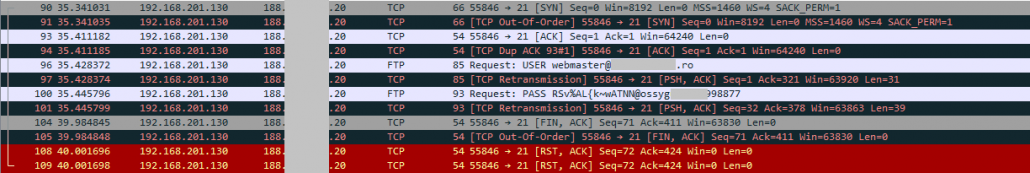

In acest timp am pornit si analiza traficului creat intre calculator si orice altceva de pe internet, pentru a vedea dacă activitatea virusului implică si conectarea in exteriorul retelei.

In urma filtrării traficului generat s-a observant că există schimb de date cu un IP extern.

Domain-ul nu este important să îl adăugăm în postare…

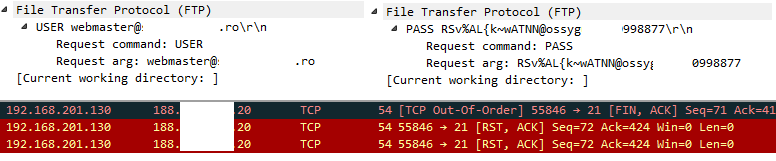

Din trafic am extras datele de logare ale virusului la un FTP cu domain de Romania, dar si faptul ca acestea nu mai sunt valabile, raspunsul FTP-ului fiind TCP Out-of-Order

Se pare ca domain-ul de Romania a fost compromis si FTP-ul a fost folosit în setarile virusului.

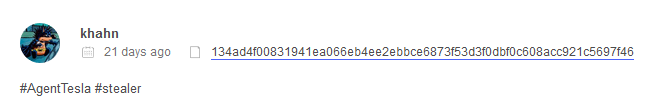

Am căutat informații despre incident sau malware și am descoperit că a fost facuta o postare pe Twitter despre domain-ul in cauză, împreuna cu afirmatia ca ar fi virusul Agent Tesla.

Același lucru îl găsim si in detaliile de pe VirusTotal.

Am vazut și scanarea pe platforma online a virusului si corelează cu ceea ce am gasit până acum.

Agent Tesla face parte din categoria Password Stealer. Mai exact, extrage toate datele de logare din calculatorul victimei și le trimite către hacker.

Având in vedere că nu există raspuns din partea FTP-ului la logarea virusului, inseamna că nu mai are acces. Fie nu mai există contul de FTP, fie datele de logare au fost schimbate.. etc

Chiar dacă fură ceva din calculatorul viitoarelor victime, nu are unde sa le trimită și astfel victimele doar vor ramane cu un virus inofensiv in calculator, pana va fi descoperit de antivirus, deoarece detecția lui devine foarte mare.

În concluzie, puțină educație si atenția sporită… ne pot scoate din astfel de situații ce pot deveni foarte dăunătoare pentru noi, dar mai ales pentru angajatori, care vor simți pe deplin impactul unei breșe de securitate!

În ceea ce privește domain-ul românesc compromis, acum este ok. De aceea nici virusul nu mai are datele corecte pentru logarea la FTP.

Și așa cum am mai discutat, este un exemplu și pentru deținătorii de pagini web, deoarece pot deveni ”ajutoare! pentru hackeri…

Tehnologia avansează, practicile celor rău intenționați se dezvoltă… este timpul ca toți utilizatorii să acorde atenție și securității cibernetice!

Unii… măcar lucruri elementare, iar cei implicați in activități serioase online… calculați ce pierderi puteți avea DACĂ!!!

@Prodefence

@Prodefence