500,000 conturi Fortigate VPN – Rolul avertizărilor timpurii din partea specialiștilor în securitate cibernetică.

Septembrie 2021.

Fortigate VPN leak. Lista a 500.000 de servere a fost făcută publică zilele și toată lumea a început să reacționeze, să încerce remedierea vulnerabilităților care le expuneau datele de acces.

Ceea ce trebuie să înțeles, este faptul că vulnerabilitatea a devenit publică cu mult înainte, deci… aceasta a fost exploatată o perioadă bună de timp de câteva grupuri restrânse, iar după publicare a fost exploatată de toți cei interesați și pricepuți la astfel de activități. Acum, la expunerea totală a datelor de acces, serverele vulnerabile sunt exploatate de oricine.

Februarie 2021

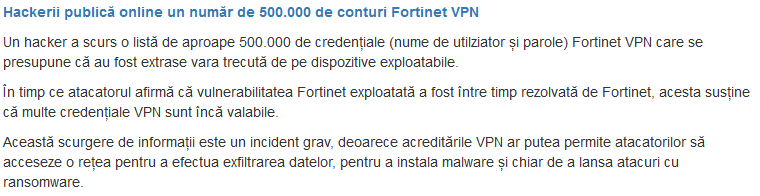

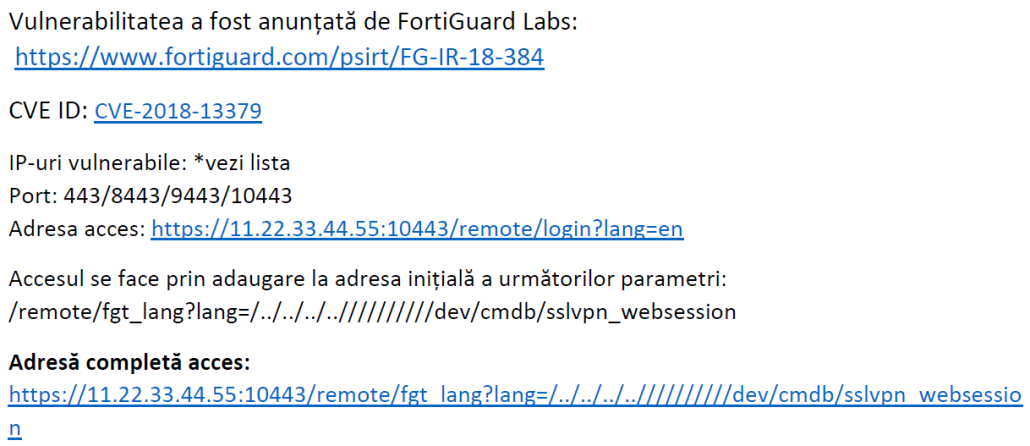

Am aflat și căutat informații despre vulnerabilitate, am testat impactul asupra severului de VPN.

Am început analizarea infrastructurii din România, pentru a găsi potențiale servere, asupra cărora ar putea avea impact vulnerabilitatea.

Într-un mod subtil am lansat o avertizare și pe social media, știind că cei interesați vor cere informații despre vulnerabilitate.

Martie 2021.

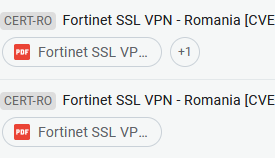

Am adunat informațiile despre serverele din România care rulează acest serviciu și am trimis avertizarea către Centrul National de Răspuns la Incidente Cibernetice (CERT-RO) , devenit DNSC – Directoratul National de Securitate Cibernetică.

Echipa de răspuns la incidente a preluat informațiile și în regim de urgență s-a trecut la găsirea deținătorilor și implicit avertizarea acestora, cu privire la vulnerabilitatea care afișează datele de logare a utilizatorilor de VPN.

Cei afectați aparțineau sectorului public, dar și privat. Instituții, distribuitori echipamente medicale, agentie turism, telecomunicații, lanț farmaceutic… plus IP-uri ale căror deținători nu am avut timp să le analizăm, dar echipa CERT-RO s-a ocupat în detaliu.

Un număr impresionant de servere care erau deja exploatate sau urmau să fie, luând în calcul rapiditatea răspândirii informațiilor despre vulnerabilitate și apariția tutorialelor de exploatare.

Revenim la Septembrie 2021.

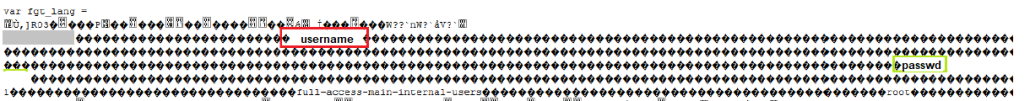

O listă impresionantă apare public. Lista conține toate serverele care au fost vulnerabile de la apariția publică a CVE-ului, dar și toate datele de logare ale utilizatorilor.

De fapt, știrea apărută pe toate canalele vorbește despre o listă apărută și în mod clar, incă nu o avea toată lumea. Cert este că, mai nou o aveau cei care frecventează anumite platforme hacking, aceștia fiind analiști/ cercetători în securitate cibernetică și desigur, cei care sunt implicați în activități cibernetice ilegale.

„nicxxx:Rad@6464#”,./10443_/RO/136.x.x.x.txt”,”nicxxx:Rad@6464#”, „ip”: „136.x.x.x”

„uzexxx:12%asdxx”,./10443_/RO/86.x.x.x.txt”,”uzexxx:12%asdxx”, „ip”: „86.x.x.x”

„delxxx:ote@xx”,./10443_/RO/5.x.x.x.txt”,”delxxx:ote@xx”, „ip”: „5.x.x.x”

„pexxx:Opxx”,./10443_/RO/86.x.x.x.txt”,”pexxx:Opxx”, „ip”: „86.x.x.x”

„sixxx:SDxx”,./10443_/RO/86.x.x.x.txt”,”sixxx:SDxx”, „ip”: „86.x.x.x”

„tdxxx:diPxx”,./10443_/RO/5.x.x.x.txt”,”tdxxx:diPxx”, „ip”: „5.x.x.x”

Acesta a fost moment de panică pentru administratori, IT-iști, centre de Securitate cibernetică etc.

Dar nu și pentru noi… în mod sigur nici pentru DNSC România.

În ceea ce privește România, lista conține serverele trimise de noi catre DNSC..în Martie 2021, dar și câteva noi.

Iar din auzite, unele entități și-au rezolvat rapid vulnerabilitatea, dar sunt sigur că nu s-au conformat toți!

Din punctul nostru de vedere, situația este următoarea.

Vulnerabilitatea este exploatată de mult timp, deci administratorii nu ar fi putut face ceva, dar, cel puțin din Martie 2021 puteau da curs avertizării inițiate de echipa CERT-RO, pentru a evita compromiterea sau o nouă compromitele, care din acel moment putea veni din partea oricărui doritor de exploatare a serverelor.

Ceea ce nu este foarte discutat, este faptul că toată lumea s-a concentrat pe eliminarea vulnerabilității, dar nimeni nu vorbește despre serverele deja exploatate.

Cu ce au fost infectate? Ce comenzi au fost executate?

Interesant, nu?

În concluzie, atragem atenția asupra importanței comunicării și a conformării, atunci cănd avertizați sau informați despre anumite vulnerabilități. Cei care s-au conformat in Martie, nu au avut motive de panică în Septembrie.

Mulțumesc echipei de răspuns la incidente din cadrul Directoratului Național de Securitate Cibernetică, pentru promptitudinea și seriozitatea de care dau dovadă la fiecare avertizare/ informare trimisă de către echipa Prodefence!!!